Europas Stromnetze in Gefahr

Es gibt Ladesäulenhersteller, die die Hürden des Eichrechts für den Ladevorgang genommen haben. Doch die Industrie bittet die Politik um Aufschub.

Foto:panthermedia.net/Manfred Grafweg/chungking/VDIn

Energieversorgung gilt als die kritischste der kritischen Infrastrukturen, kurz Kritis – denn ohne Strom geht gar nichts. Das wird auf schmerzhafte Weise bei größeren Stromausfällen sofort sichtbar. Was Marc Elsberg in seinem Buch „Blackout“ auf reißerische Weise schildert, ist zwar reine Fiktion, dennoch führen schon kleine, lokal beschränkte Ausfälle zu unerwarteten Problemen.

Kritische Infrastrukturen und IT-Sicherheit

Das IT-Sicherheitsgesetz hat zum Ziel, die IT-Systeme und die digitalen Infrastrukturen Deutschlands nach einheitlichen Schutzstandards und mit transparenten Verfahren nebst Kontrollen sicher zu machen. Es trat am 25. Juli 2015 in Kraft.

Betreiber kritischer Infrastrukturen (Kritis) aus den Bereichen Energie, Informationstechnik und Telekommunikation, Transport und Verkehr, Gesundheit, Wasser, Ernährung sowie Finanz- und Versicherungswesen müssen danach ein Mindestsicherheitsniveau an IT-Sicherheit einhalten und erhebliche IT-Sicherheitsvorfälle an das Bundesamt für Sicherheit in der Informationstechnik (BSI) melden.

Laut Verordnung gilt es: „… angemessene Vorkehrungen zur Vermeidung von Störungen … ihrer informationstechnischen Systeme, Komponenten und Prozesse nach dem ‚Stand der Technik‘ zu treffen und dies gegenüber dem BSI nachzuweisen.“

Bisher waren nur Netzbetreiber von konkreten regulatorischen IT-Sicherheitsvorgaben betroffen. Aktuell laufen die Konsultationen des Entwurfs eines zweiten IT-Sicherheitskatalogs für Energieanlagen. Betroffen davon sind Erzeugungsanlagen, also Anlagen zur Bereitstellung von elektrischer Leistung, und Gasspeicheranlagen.

Jüngstes Beispiel: ein Stromausfall im Hamburger Flughafen Anfang Juni, ganz klassisch verursacht durch einen Kurzschluss. Immer wieder hat das unerwartete Folgen: Plötzlich waren Tausende Passagiere im Flughafen gestrandet, denn sie konnten nicht benachrichtigt werden. Warum nicht? Die Kommunikationswege basieren auf Strom und waren ebenfalls ausgefallen.

An Elsbergs Roman sticht hervor, dass er derartige Auswirkungen berücksichtigt, etwa auf das Finanzsystem: Wenn elektronische Bezahlverfahren wegbrechen, steht nicht nur die Finanzwelt vor problematischen Herausforderungen.

Telekom kooperiert mit Bundeswehr

Die Deutsche Telekom und die Bundeswehr arbeiten bei der Abwehr von Angriffen aus dem Internet künftig enger zusammen, meldete der Bonner Konzern letzte Woche. „… auch mit Blick auf kritische Infrastrukturen“, heißt es dort.

Kern der Kooperation sollen ein regelmäßiger Austausch sowie Hospitationen sein. Gleiches gilt für die Ausbildung von Experten.

Thomas Tschersich, Senior Vice President Internal Security & Cyber Defence der Telekom, beschreibt die Kooperation so: „Wir zeigen, wie wir in der Wirtschaft arbeiten, und die Bundeswehr schaut, was sie davon mitnehmen kann. Umgekehrt machen wir es bei der Bundeswehr genauso. Im Sinne von: Wenn ich weiß, wie in der Nachbarschaft eingebrochen wurde, kann ich selbst besser Vorsorge treffen.“

Während die Bundeswehr sich für einen IT-Angriff auf den Staat rüstet, agiert die Telekom rein privatwirtschaftlich.

Wer angreift, lässt sich nur schwer attestieren. „Wir können etwa anhand von Signaturen nur mutmaßen, ob es sich bei einem Angreifer um einen versierten Hobbyhacker, einen Profischurken oder eine staatliche Institution handelt“, so Tschersich.

Etwa zur Zeit des Hamburger Stromausfalls warnte das Bundesamt für Sicherheit in der Informationstechnik (BSI) vor Hackerangriffen auf deutsche Energieversorger. In einem Fall gelang Angreifern ein Einbruch in das Büronetzwerk eines Unternehmenszweiges eines Stromversorgers. Dass nichts Schlimmeres passierte, schrieb BSI-Präsident Arne Schönbohm dem durch das IT-Sicherheitsgesetz geforderten Sicherheitsniveau der deutschen Kritis-Betreiber zu. Daraus ergeben sich besondere Sicherheitsanforderungen an Energieanlagenbetreiber (s. Kasten).

„Der Energiesektor ist von Cyberangriffen genauso betroffen wie alle anderen Bereiche auch“, sagt Markus Braendle, Chef der Cybersecurity-sparte von Airbus. Seine Firma hat eher große Unternehmen als Kunden, Namen will Braendle nicht nennen. Nur so viel: Er muss es wissen. Schließlich hat der neue Chef von Airbus Cyber Security zuvor jahrelang bei ABB gearbeitet – und die kennen das Energiegeschäft sehr gut.

Kraftwerke und Stromnetze sind ein begehrtes Ziel für Angreifer, lassen sich doch im Erfolgsfall große Effekte erzielen. Ende August warnte das BSI die Energieversorger erneut, dieses Mal mit zusätzlichen Details: Demnach spionierten Angreifer derzeit gezielt die Betreiber aus.

Zeitgleich wurde durch einen Bericht des Magazins „Der Spiegel“ ein von Bundeskriminalamt, Bundesnachrichtendienst, Bundesamt für Verfassungsschutz und BSI gemeinsam erstelltes vertrauliches Dokument bekannt, in dem die Verfasser vor einem europäischen Blackout warnten. Zwar lägen den Nachrichtendiensten und Ermittlungsbehörden derzeit keine konkreten Hinweise auf eine bevorstehende Attacke vor, dennoch schließen sie sogar einen „vollständigen Blackout im europäischen Verbundnetz“ nicht aus, zitiert das Magazin aus dem vertraulichen Papier.

„Stromnetze als auch Kraftwerke werden hierzulande zunehmend digital gesteuert“, hob BSI-Präsident Schönbohm an anderer Stelle hervor. Die internationale Vernetzung dieser Anlagen könnte bei einem erfolgreichen Angriff einen Kaskadeneffekt mit länderübergreifenden Folgen nach sich ziehen. Zwei Beispiele aus der Vergangenheit haben dabei die Sicherheitsdebatte im Energiesektor geprägt.

Der Weckruf aus dem Iran: Als Mutter der Cyberattacken auf eine kritische Infrastruktur im Energiesektor gilt der Angriff mit Stuxnet. Angreifer – mutmaßlich die USA und Israel – haben über den Computerwurm im iranischen Atomprogramm gezeigt, wie man Angriffe machen kann, ohne miteinander vernetzt sein zu müssen.

Das Prinzip war einfach: Ein Laptop, der als Wartungsgerät gedacht war, wurde mit dem eigentlichen kritischen System verbunden. „Auch wenn die Energieversorgung nicht direkt mit dem Internet verbunden ist, sind Angriffe möglich. Bei Stuxnet etwa wurde der Virus über einen Wartungsrechner in das iranische Atomprogramm eingeschleust“, so Thomas Tschersich, Leiter Group Security bei der Deutschen Telekom.

Ein Kraftwerk wie Buschehr lässt sich genauso wenig abriegeln wie die Urananreicherungsanlagen in Natanz. Auch die Iraner waren so schlau, dass sie ihre Gaszentrifugen nicht direkt über daNetz verbunden hatten. Aber Steuerungsgeräte gibt es auch in Kraftwerken und die müssen gewartet werden. „Es ist keine Frage mehr, ob, sondern nur noch wann wir hier nach einem Cyberangriff den Ausfall einer kritischen Infrastruktur erleben“, glaubt Tschersich.

Der Weckruf aus der Ukraine: Wachgerüttelt hatten die verheerenden Attacken die Behörden in der Ukraine 2015. Beim ersten Angriff kurz vor Weihnachten waren Hunderttausende Haushalte teilweise tagelang ohne Strom. Zusätzlich waren fast 30 Umspannwerke ausgefallen. „Aus den Angriffen in der Ukraine vor zwei Jahren, bei denen ganz klar das Ziel war, die Stromversorgung lahmzulegen, konnte man lernen, wie professionell Kriminelle vorgehen“, sagt Airbus-Manager Braendle.

Stromnetze – wie in der Ukraine betroffen – stehen vor anderen Schwierigkeiten als Kraftwerke. Netze sind schon aufgrund ihrer Struktur mit ganz eigenen Problemen konfrontiert. Sie sind „wesentlich gefährdeter, weil es sich um miteinander vernetzte und verwobene Strukturen handelt“, erklärt Evgeny Goncharov. Er gehört zu den weltweit führenden Experten für Cybersecurity im Energiesektor und leitet bei Kaspersky das Computer Emergency Response Team (Cert) für industrielle Cybersecurity.

„Ein Kraftwerk lässt sich daher besser absichern als ein Stromnetz, aber dafür sind die Konsequenzen eines Angriffs auf ein Kraftwerk verheerender“, erläutert Goncharov. Stromnetze wiesen zwar eine gewisse Redundanz auf, die fange jedoch nicht alles ab, beispielsweise gezielte Angriffe, die, wie in der Ukraine, gleichzeitig verschiedene Verteilerstationen mit abschalten. Außerdem gehen mit dieser großräumig verteilten Redundanz auch gleichzeitig mehr Angriffsflächen und mehr Möglichkeiten für Fehler einher.

Ein weiteres Problem der Stromnetze bestehe in den unterschiedlichen Eigentümerverhältnissen. Zum einen gehören nicht alle Leitungen demselben Unternehmen und zum anderen gibt es vertikale Differenzen, etwa weil Komponenten bestimmter Ebenen hinzugemietet würden. Goncharov führt aus: „Daraus ergibt sich, dass die Netze in verschiedenen Kontrollzentren überwacht werden, weil zum Beispiel eines nur für eine Stadt verantwortlich ist, während andere für die Überleitungen zuständig sind.“

Bei diesen Gegebenheiten sei es schwierig, Prozesse optimal zu organisieren, noch dazu, wenn verschiedene Eigentümer mit unterschiedlichen Verfahren zusammenarbeiten müssten. Länderübergreifend kämen dann noch unterschiedliche gesetzliche Rahmenbedingungen hinzu.

„Für die Steuerung der Abläufe bedarf es einheitlicher Kommunikationskanäle, das ist jedoch nicht überall gegeben“, kritisiert Goncharov. In vielen Ländern gebe es noch nicht mal einheitliche Kommunikationskanäle zwischen den Verteilerstationen. Bei einer Unterbrechung müssten oftmals zwei verschiedene Ansprechpartner kontaktiert werden. „Die haben manchmal lediglich normale DSL-Router an gemieteten Leitungen zur Verfügung“, berichtet Goncharov.

So entstand vor einiger Zeit eine kritische Situation in einem asiatischen Land, weil ein Netzbetreiber einen Router in einem Technikraum eines herkömmlichen Bürogebäudes platziert hatte, in dem verschiedene Firmen sitzen. Ein Hacker hat den Router gehackt, um kostenlos ins Internet zu gelangen, verfolgte also keine Absichten, den Netzbetreiber ernsthaft zu infiltrieren. Die DSL-Leitung wird für die Steuerung automatischer Abläufe in Krisensituationen gebraucht. Ehe bemerkt wurde, dass die Leitung für ihren eigentlichen Zweck gar nicht mehr zur Verfügung stand und damit in kritischen Situationen kein Datenaustausch möglich war, verging daher einige Zeit. Damit war das Problem jedoch keinesfalls behoben: Der Netzbetreiber selbst hatte gar keinen Zugang zum Router, sondern nur die Telefongesellschaft. „Es dauerte, ehe die das behoben haben“, so Goncharov.

Energieinfrastrukturen kann man nur grenzübergreifend schützen. Die Gefahr für den Energiesektor ist real. Gerade im Energiebereich, davon ist Braendle überzeugt, habe sich zugleich auch viel getan: „Es gibt viele Unternehmen, die das Thema Cybersicherheit sehr ernst nehmen und viel Wert auf gut geschützte Anlagen legen.“

In der Ukraine sei das Sicherheitsniveau damals sehr rückständig gewesen, „aber die Ukraine hat dazugelernt, die haben heute eine gute Absicherung“, betonte Goncharov, der während der Olympischen Winterspiele 2014 in Sotschi für die IT-Sicherheit zuständig war.

Von dem, was Goncharov über die aktuellen Sicherheitsstandards bei ukrainischen Energieversorgern wisse, sei er positiv überrascht, sagt er. Es würden zwar keine besonderen Techniken eingesetzt, aber man wende jetzt gängige Schutzmaßnahmen, Firewalls zwischen Netzwerksegmenten und dergleichen sehr sorgfältig an. Das sei im Energiebereich vieler anderer Länder nicht gegeben.

Sicherheitsexperten berichten von national sehr unterschiedlichem Niveaus, selbst innerhalb der europäischen Gemeinschaft. Demnach besteht sowohl ein Nord-Süd-Gefälle als auch ein West-Ost-Gefälle, das heißt, das Schutzniveau liegt in vielen südlichen Ländern deutlich unter dem Niveau der skandinavischen Staaten, schlechter sieht es auch in Osteuropa aus.

Mit dem Verbundnetz verbreitet sich ein Angriff länderübergreifend, so wie es in dem Buch „Blackout“ geschehen ist. „Die Netze sind nicht nur digital, sondern auch physisch vernetzt, deshalb muss man das Thema Cybersecurity auch länderübergreifend angehen“, sagt Airbus-Sicherheitsexperte Braendle.

Aber tut die EU genug? Braendle warnt zur Vorsicht. Regulierungen dürften in diesem Bereich nicht zu spezifisch, nicht zu technisch sein – das hätte man von dem CIP-Standard (Critical Infrastructure Protection) der Nerc (North American Electric Reliability Corporation) erfahren. Die Technik wandele sich zu schnell.

Gefragt zur Situation in Deutschland, macht Kaspersky-Spezialist Goncharov auf ein besonderes Problem aufmerksam: Strom werde nicht nur von großen Kraftwerken ins Netz eingespeist, sondern auch von vielen Solaranlagen und Windrädern. Für die Steuerung und Abrechnung würden teilweise hinzugekaufte Cloud-Dienste und Webinterfaces eingesetzt. Kleine Anbieter würden derartige Dienste oftmals bei irgendwelchen Anbietern kaufen, ohne auf Sicherheit zu achten. „Dadurch entsteht eine Verwundbarkeit, mit der sich viele Gigawatt Strom kontrolliert lassen“, warnt Goncharov. Das könne ein Netz gehörig aus dem Gleichgewicht bringen, deutet er das Risiko an und fügt hinzu: „Dieses Problem findet sich so nur in Deutschland“.

Der Chef von Airbus Cyber Security dagegen ist voll des Lobes für Deutschland, Kritis und das IT-Sicherheitsgesetz. In Deutschland habe man schon früh realisiert, wie wichtig die Zusammenarbeit zwischen den verschiedenen Marktteilnehmern ist. „Dazu zählen die verschiedenen Energiedienstleister, aber auch die Automatisierer dieser Welt wie Siemens, ABB oder GE.“ Zugleich wurden Standardisierungsgremien mit einbezogen. „VDI und VDE waren aktiv dabei und haben Richtlinien und Best-Practice-Beispiele beigesteuert.“

Doch Braendle weiß auch: „Im Energiebereich können Sie nicht wie in der klassischen Informationstechnik einfach Systeme abschalten, sonst fällt ja auch der Strom aus. Wir fahren hier Systeme nicht herunter, sondern versetzen sie in einen sicheren Zustand, um sie weiter betreiben zu können. Wir müssen verstehen, welche Systeme wirklich nötig sind und welche nicht. Wie können wir gewisse Systeme in Quarantäne versetzen? All das muss man sich frühzeitig überlegen.“

Sicherheit ist Chefsache: Das Thema müsse in die Köpfe von Aufsichtsräten und Geschäftsführern, ist Braendle überzeugt. „Man muss nicht zuerst über technische Lösungen sprechen.“ Hier sei auch die IT-Security-Industrie gefordert. Sie müsse aufzeigen, wie die Auswirkungen aufs Geschäft und die Risiken aussehen. „Die Verantwortlichen in der Energiebranche wissen genau, was passiert, wenn ein Umspannwerk oder ein Generator aussteigt. Das Thema IT-Sicherheit müssen wir auf die physikalischen Konsequenzen herunterbrechen.“

Immer mehr Verbraucher, die Kleinsterzeuger sind, machen das Thema komplexer. Man habe zum einen mehr neue Angriffspunkte, auf der anderen Seite sei das System stabiler. Ein Vorteil von Smart Grid und den neuen Energien sei, dass das System verteilter sei. Bei Smart Meter und Smart Grid wäre Cybersecurity in Deutschland daher von Anfang an mitgedacht worden, so Braendle.

„Die Risikoprofile sehen bei einem Smart Meter, bei Übertragungsnetzen im Hoch- und Mittelspannungsbereich oder einem Kraftwerk völlig verschieden aus“, sagt der Airbus-Manager. Heute wisse die Branche, dass man in risikoärmeren Gebieten mehr vernetzen, digitalisieren könne, und in Hochrisikobereichen viel vorsichtiger sein müsse.

Das größte Risiko sei immer noch der Mensch, glaubt Braendle. Gezielte Angriffe kämen zwar vor, aber das Risiko von ungezielten Angriffen, also von generischer Malware, ist noch größer. „Wenn wir über den Schutz von kritischen Infrastrukturen sprechen, muss man auch mit den Basics anfangen: Mitarbeiter schulen, Systeme härten, Netzwerke trennen und isolieren, und nicht nur auf all die Worst-Case-Szenarien schauen.“

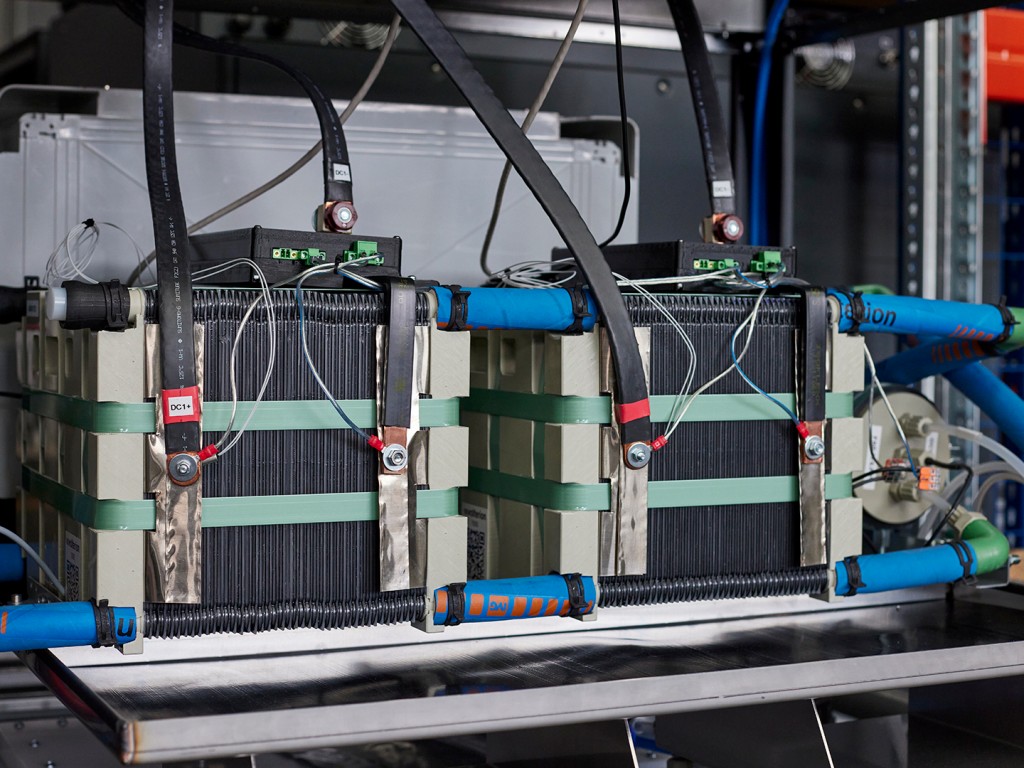

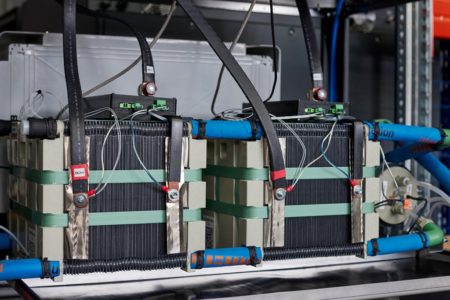

Sicherheitsrisiko Großkunde: Gefahren für die Energieversorgung können jedoch auch von ganz anderer Seite drohen, wie eine Forschergruppe der Princeton University auf einer Sicherheitskonferenz im August zeigte. Die Experten richteten ihren Angriff nicht gegen ein Kraftwerk, sondern gegen stromintensive Verbraucher. Sie zeigten, dass Sicherheitslücken moderner Klimaanlagen, Heizgeräte und Lüftungen diese zu einem Botnetz machen könnten, denn neuere Geräte sind zumeist vernetzt und damit angreifbar.

Dieses von Angreifern kontrollierte Botnetz könnte für einen Überlastangriff auf das Stromnetz eingesetzt werden, indem sie alle Geräte gleichzeitig unter Volllast betreiben. Sind genügend Geräte vorhanden, könnte in einer Region durch eine Überlastung die Stromversorgung zusammenbrechen, was weitere Ausfälle nach sich ziehen könnte. „Dieses Szenario dürfte sich deutlich dramatischer gestalten, wenn zukünftig Ladestationen für Elektroautos mit einbezogen werden“, ergänzt Goncharov.

mit Material von Regine Bönsch und Stephan W. Eder